كيف أحمي محفظة Web3 الخاصّة بي من المحتالين؟

تلعب محفظة Web3 دور الجسر لمشاركتنا في العالم اللامركزي. ومع ذلك، غالبًا ما يستخدم المحتالون التعدين والتوزيع المجاني للمكافآت (إيردروب) والأنشطة ذات الربح المرتفع لإغراء المستخدمين ودفعهم للضغط على روابط غير مألوفة.

يمكن أن يؤدي ذلك إلى وصول غير مصرّح به إلى المحافظ، أو قد يتم خداع المستخدمين لتقديم عبارات الاستذكار الأوّلية أو المفاتيح الخاصّة، مما يؤدي إلى فقدان الأصول. وعلى هذا النحو، غالبًا ما يكون استرداد الأموال المسروقة أمرا صعبًا بسبب إخفاء الهوية واللامركزية في الأصول الرقمية.

ماذا عليّ أن أفعل لحماية نفسي من عمليات الاحتيال؟

نوصي بشدة بالبقاء متيقظُا واتباع هذه الإجراءات الرئيسية لتجنّب الوقوع ضحيةً لعمليات الاحتيال:

تجنّب الضغط على روابط غير مألوفة

امتنع عن منح التصريح لمشاريع غير مألوفة

تحقّق من العناوين للتأكّد من دقتها

اعمل على حماية المفاتيح الخاصّة/عبارات الاستذكار الأوّلية

ما الذي يمكنني فعله أكثر من ذلك لتجنّب المخاطر المحتملة أو الحماية منها؟

اطّلع على خلفية المشروع: تأكّد من فهمك لخلفية المشروع بوضوح وتواصل مع دعم العملاء الرسمي للحصول على تأكيدات بخصوص أي أنشطة غير مألوفة تواجهها.

تبنَ ممارسات Web3 أكثر أمانًا: تجنّب الروابط غير المألوفة وامتنع عن منح التصريح لمحافظ Web3 لتطبيقات من أطراف ثالثة (خارجية) غير معروفة.

اتخذ تدابيرًا احترازية: توخَ الحذر من الروابط غير المألوفة أو من أي توزيع مجاني للمكافآت (إيردروب) في محفظة Web3 الخاصة بك. تحقّق بانتظام من تصاريح الوصول الممنوحة للمواقع وقم بإلغائها على الفور لغير المألوفة منها.

احمِ مفتاحك الخاص: قلل من استخدام الأجهزة دائمة الاتصال بالإنترنت لتخزين/نقل المفاتيح الخاصّة على الأجهزة. تجنّب التقاط لقطات شاشة أو صور للمفاتيح الخاصّة/عبارات الاستذكار الأوّلية.

كن حذرًا من المصادر غير المعروفة: تجنّب استيراد المفاتيح الخاصّة إلى مواقع إلكترونية غير معروفة أو استخدام محافظ من مصادر غير مألوفة. تحقّق على الفور من وجود برامج خبيثة ضارة أو فيروسات في حالة اكتشاف أنشطة غير طبيعية.

خزّن بياناتك في وضع عدم الاتصال: حافظ على سرّية المعلومات الحساسة مثل المفاتيح الخاصّة وكلمات المرور وعبارات الاستذكار الأوّلية. استخدم الوسائط المادية كمكان لتخزين النسخ الاحتياطية، من قبيل الكتابة على الورق كطريقة للتخزين دون الاتصال بالإنترنت.

تحقّق من العناوين ضمن الشبكة: تجنّب النسخ التلقائي لعناوين غير معروفة ضمن الشبكة؛ تحقّق بدقة من صحتها من البداية إلى النهاية قبل المتابعة بأي عمليات. أوقف المعاملة على الفور إذا اكتشفت أي أنشطة غير طبيعية.

استخدم خدمات مشروعة فقط: تجنّب الضغط على أي روابط إعلانات زائفة لبطاقات الهدايا وبطاقات الوقود وبطاقات إعادة شحن الرصيد وما إلى ذلك.لاسيما تلك التي تعمل على تحويلك إلى مواقع أخرى. للتأكّد من سلامة عمليات الشحن المالي، يُرجى التقيّد باستخدام العنوان الذي يوفّره المستفيد بنفسه لتفادي الخسائر المالية.

ماذا أفعل إذا تعرضت محفظتي للاختراق؟

انقل الأصول المتبقية إلى عنوان آمن في أقرب وقتٍ ممكن.

احذف المحفظة المُخترقة وأنشئ محفظة جديدة إذا لزم الأمر.

لحذف محفظة، انتقل إلى الصفحة الرئيسية لمحفظة Web3 > إدارة المحفظة > تحرير المحفظة > حذف.

قم بإنشاء نسخة احتياطية من عبارة الاستذكار الأوّلية لمحفظتك ومفتاحك الخاص على نحوٍ آمن. تجنب التقاط لقطات شاشة لأنّ الأجهزة المتصلة بالإنترنت قد تشكّل خطر تسرب البيانات.

نوصي بنسخ عبارة الاستذكار الأوّلية يدويًا وتخزينها في مكانٍ آمن. احرص على عدم منح الصلاحيات لمشاريع برمجيات الأطراف الثالثة (الخارجية) غير المعروفة لتفادي تسريب المعلومات واحتمال خسارة الأصول.

دراسة حالة احتيال

دراسة حالة الاحتيال الأولى: توجيه المستخدمين للضغط على روابط غير مألوفة لمنح تصريح المحفظة

مراجعة الأساليب الاحتيالية:

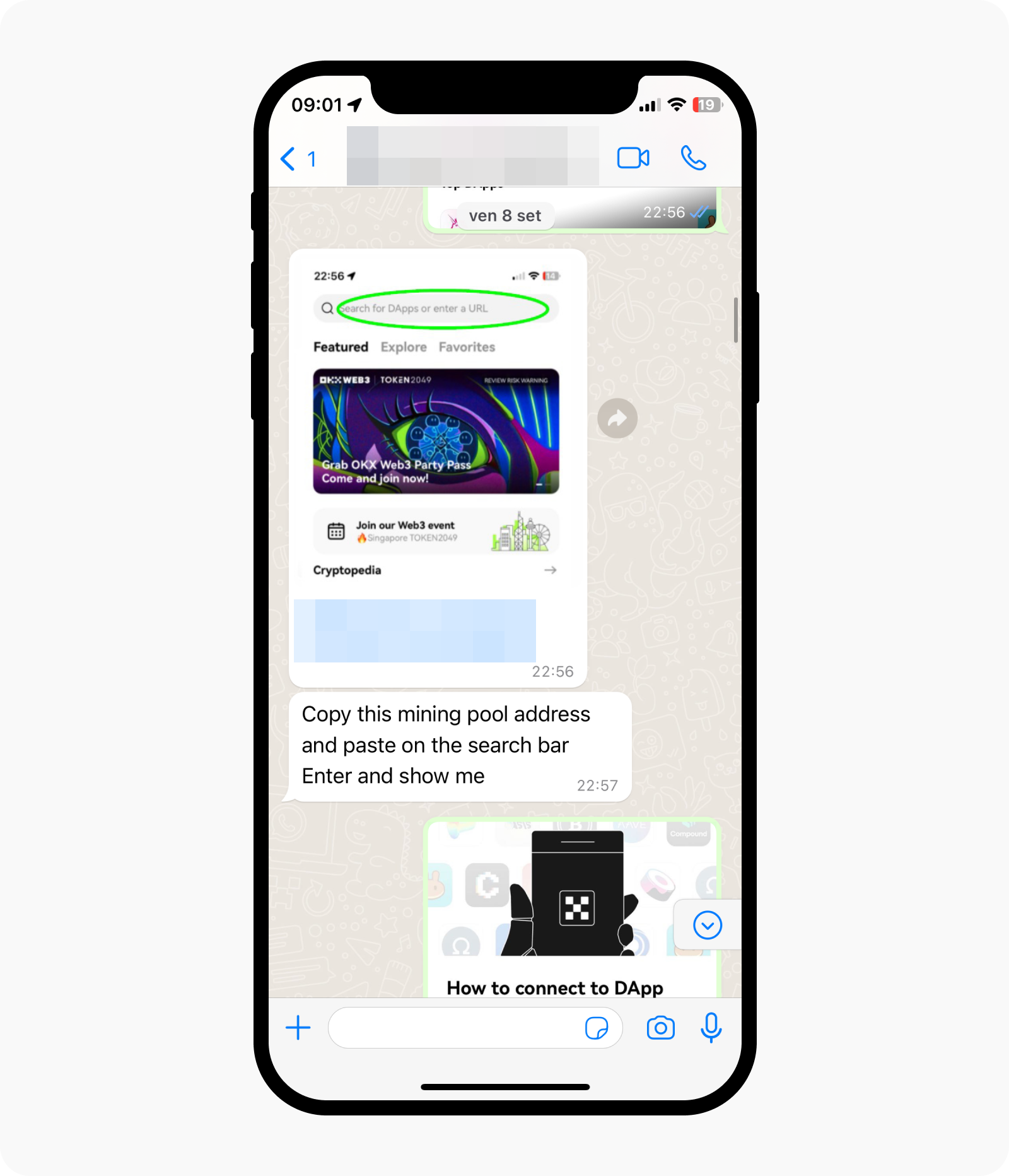

التكتيك الأوّل: جذب المستخدمين بأنشطة ذات عائد مرتفع ودفعهم لفتح روابط غير مألوفة لمنح تصاريح إلى محافظهم.

التكتيك الثاني: انتحال شخصية كيانات رسمية وتوجيه المستخدمين لمنح تصاريح إلى المحافظ.

التكتيك الثالث: إرسال روابط/أنشطة غير مألوفة إلى عناوين المحفظة، وتوجيه المستخدمين لمنح تصاريح لمحافظ Web3.

قام المُحتال بإقناع المستخدم بأنّه قد يكسب ربحًا من الموقع إذا قام بربط محفظته

دراسة حالة الاحتيال الثانية: التغيير الخبيث للأذونات

غالبًا ما يحدث تكتيك الاحتيال هذا لدى إجراء عمليات الشحن المالي باستخدام معيار شبكة TRC. إذ يستغل المحتالون رغبة الناس في الحصول على صفقاتٍ مغرية، ويجذبونهم لشراء بطاقات الوقود أو بطاقات الهدايا بأسعار زهيدة. يمكنهم أيضا استخدام منصات captcha (المصادقة بالاستجابة لاختبار) لإضافة الرصيد. فعندما يضغط المستخدمون على الرابط المعروض لهم، يمكن للمحتالين استدعاء كود برمجي من شأنه تغيير الأذونات على نحوٍ خبيث، والحصول على تواقيعهم الرقمية القائمة على كلمات المرور، وبالتالي القدرة على التحكّم بعناوين محافظهم.

مراجعة الأساليب الاحتيالية:

الخطوة الأولى: يستخدم المحتالون طرق جذب واستقطاب لدفع المستخدمين للضغط على روابط من أطراف ثالثة (خارجية)، وإعادة توجيههم من صفحة تزعم أنها لشحن الرصيد إلى المحفظة، ومن ثم يستخدمون كودًا برمجيًا خبيثًا لملء عنوان العقد للعملة الرقمية تلقائيًا.

الخطوة الثانية: أثناء عملية التحويل، ستظهر تحذيرات حول تأثير تغيير الأذونات ومخاطره. إذا تابع المستخدم، فقد يؤدي ذلك إلى تغيير خبيث بالإذونات. ستُظهر محاولات التحويل اللاحقة رسائل خطأ غير صحيحة، مما يشير إلى فقدان السيطرة على العنوان في الواقع.

دراسة حالة الاحتيال الثالثة: استغلال عناوين مماثلة

مراجعة الأساليب الاحتيالية:

استخدام مُنشئ العناوين لإنشاء عناوين تشبه عناوين المُستخدم الحقيقية وبالتالي تضليله لنسخ العنوان غير الصحيح، مما يؤدي إلى فقدان الأصول.

دراسة حالة الاحتيال الرابعة: الكشف عن عبارة الاستذكار الأوّلية/المفتاح الخاص

مراجعة الأساليب الاحتيالية:

يوجّه المحتالون المستخدمين لمشاركة شاشاتهم بحجة المساعدة في الاستثمارات أو المعاملات منخفضة التكلفة أو معاملات العملات الرقمية الخاصّة.

يوجهون المستخدمين لإنشاء محافظ، مما يؤدي إلى الكشف عن عبارات الاستذكار الأوّلية/المفتاح الخاص وسرقة المحفظة وفقدان الأصول.

دراسة حالة الاحتيال الخامسة: احتيال آلية التوقيع المُتعدّد في محافظ البلوكشين

تعدّ آلية التوقيع المُتعدّد كتدبير أمان يلقى اهتمامًا واستخدامًا متزايدًا بين المستخدمين. إذ يمكن التحكم في محفظة مثل TRON من قبل عدّة مستخدمين وفقًا لهذه الآلية، حيث تتطّلب عدة تواقيع لإتمام المعاملة. يُمكن تشبيه الأمر بخزنة تحتاج إلى مفاتيح متعددة لفتحها—إذ لا يمكن الوصول إليها إلّا بتعاون جميع حاملي المفاتيح.

مراجعة الأساليب الاحتيالية:

التكتيك الأوّل: يشارك المحتالون العبارات الأوّلية أو المفاتيح الخاصّة لمحافظهم التي تحتوي على أصول، مُدعين أنّهم لا يملكون ما يكفي من عملات TRX الرقمية لتغطية رسوم المعاملات ويحتاجون إلى مساعدة. فيقوم المستخدمون بإرسال عملات TRX الرقمية كرسوم للمعاملات في المحفظة ليكتشفوا أنهم غير قادرين على تحويل أصول المحفظة.

التكتيك الثاني: يحصل المحتالون على العبارات الأوّلية أو المفاتيح الخاصّة بالمستخدمين ويغيرون آلية التوقيع دون موافقتهم. فعندما يحاول المستخدمون تحويل الأصول، يجدون أنّ المحفظة تتطلّب توقيعاتٍ مُتعدّدة، ويمكن للمحتالين وحدهم تحويل هذه الأصول.

تعرّف أكثر على احتيالات آلية التواقيع المُتعدّدة في محفظة TRON من هنا.