Comment puis-je protéger mon portefeuille Web3 face aux arnaques ?

Un portefeuille Web3 sert de passerelle pour participer au monde décentralisé. Les arnaqueurs ont toutefois souvent recours au minage, au airdrops et à des activités très lucratives pour inciter les utilisateurs à cliquer sur des liens inconnus.

Cela peut conduire à un accès non autorisé aux portefeuilles, ou à tromper les utilisateurs en les incitant à fournir des phrases mnémoniques ou des clés privées, entraînant de ce fait la perte de leurs actifs. Les fonds volés sont donc souvent difficiles à récupérer en raison de l'anonymat et de la décentralisation des actifs numériques.

Que dois-je faire pour me protéger des arnaques ?

Nous vous recommandons fortement de rester vigilant et de prendre de bonnes habitudes pour éviter de tomber victime d'arnaques :

Évitez de cliquer sur des liens inconnus

Abstenez-vous d'autoriser des projets inconnus

Vérifiez l'exactitude des adresses

Protégez vos clés privées et vos phrases mnémoniques

Quelles autres mesures puis-je prendre pour éviter ou me protéger contre les risques potentiels ?

Comprenez le contexte du projet : Assurez-vous de bien comprendre le contexte du projet et contactez le service client officiel pour confirmation si vous êtes confronté à des activités inhabituelles.

Adoptez des pratiques Web3 plus sûres : Évitez les liens inconnus et évitez d'autoriser vos portefeuilles Web3 vers des applications tierces inconnues.

Prenez des mesures de précaution : Soyez prudent avec les liens inconnus ou les airdrops vers votre portefeuille Web3. Vérifiez régulièrement et révoquez rapidement les autorisations pour les sites suspects.

Protégez votre clé privée : Réduisez au minimum l'utilisation d'appareils connectés à Internet pour stocker/transmettre vos clés privées sur des portefeuilles physiques. Évitez de prendre des captures d'écran ou des photos de clés privées ou de phrases mnémoniques.

Méfiez-vous des sources inconnues :Évitez d'importer des clés privées sur des sites Web inconnus ou d'utiliser des portefeuilles provenant de sources inconnues. Si des anomalies sont détectées, vérifiez rapidement la présence de logiciels malveillants ou de virus.

Stockez vos données hors ligne : Gardez vos informations sensibles telles que les clés privées, les mots de passe et les phrases mnémoniques confidentielles. Utilisez des supports matériels comme sauvegarde, par exemple en écrivant sur du papier et en le stockant hors ligne.

Vérifiez les adresses on-chain : Évitez de copier aveuglément des adresses on-chain inconnues et vérifiez soigneusement leur exactitude dans leur entièreté avant d'entreprendre toute opération. Arrêtez immédiatement la transaction si des anomalies sont détectées.

N'utilisez que des services légitimes : Évitez de cliquer sur des liens d’annonces suspectes pour des cartes-cadeaux, des cartes de carburant, des cartes de recharge, etc., en particulier ceux qui offrent des services de redirection. Pour les services de recharge légitimes, veuillez utiliser l'adresse fournie par le destinataire afin d'éviter les pertes financières.

Que dois-je faire si mon portefeuille est compromis ?

Transférez les actifs restants vers une adresse sécurisée dès que possible.

Supprimez le portefeuille compromis et créez-en un nouveau si nécessaire.

Pour supprimer un portefeuille, allez sur la page principale du Portefeuille Web3 > Gestion du portefeuille > Modifier le portefeuille > Supprimer.

Sauvegardez en toute sécurité la phrase mnémonique et la clé privée de votre portefeuille. Évitez de faire des captures d'écran, car le risque de fuite de données est présent sur les appareils connectés à Internet.

Nous vous recommandons de transcrire manuellement la phrase mnémotechnique et de la conserver dans un endroit sûr. N'autorisez aucun logiciel de projet tiers inconnu afin d'éviter les fuites d'informations et les pertes potentielles d'actifs.

Étude de cas de fraude

Première étude de cas de fraude : Inciter les utilisateurs à cliquer sur des liens inconnus pour obtenir l'autorisation du portefeuille

Examen des tactiques frauduleuses :

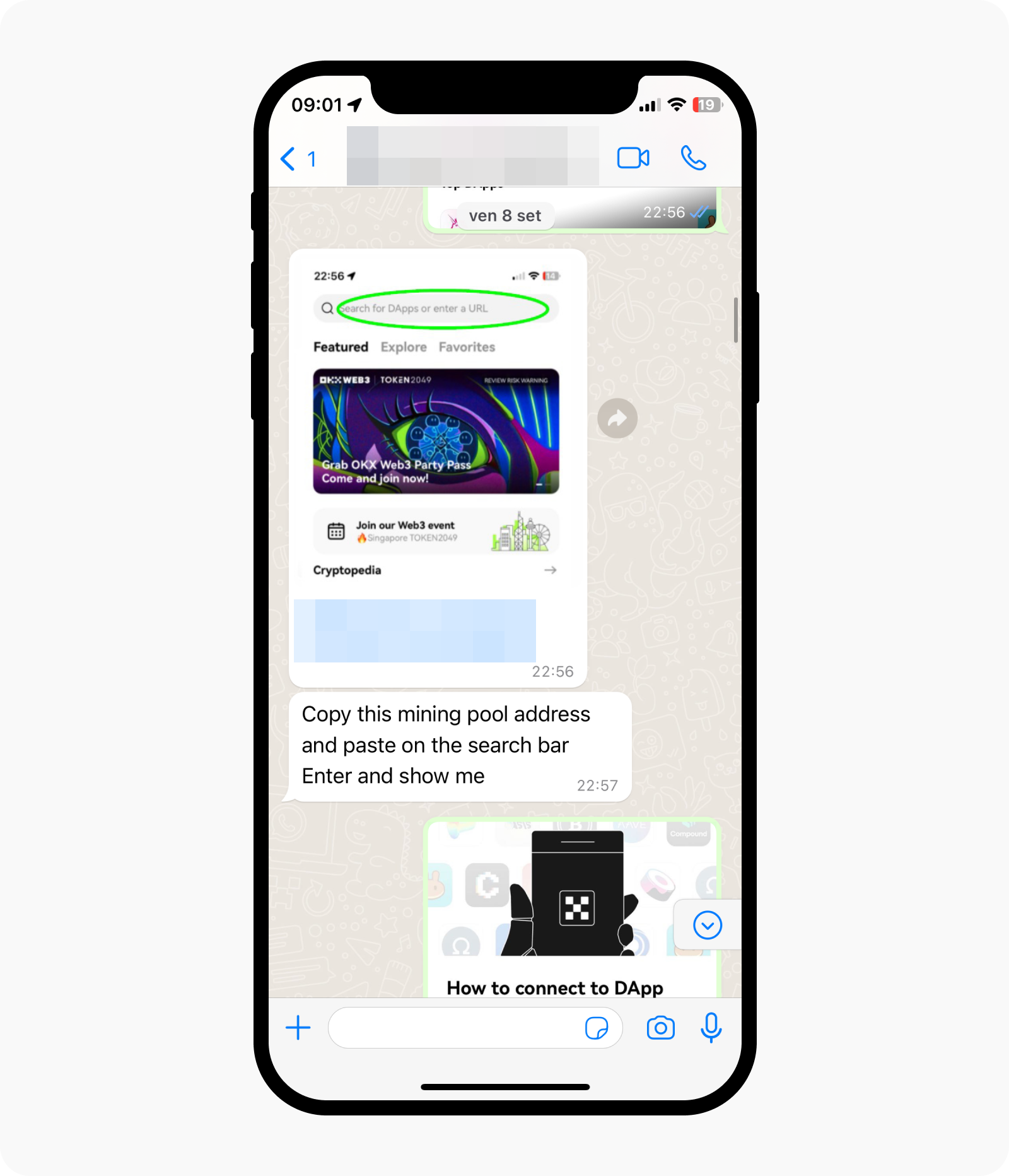

Tactique 1 : Attirer les utilisateurs par des activités à haut rendement pour qu'ils ouvrent des liens inconnus et autorisent leurs portefeuilles.

Tactique 2 : Se faire passer pour des entités officielles et guider les utilisateurs pour qu'ils autorisent des portefeuilles.

Tactique 3 : Envoyer des liens/activités inhabituels vers des adresses de portefeuilles, en dirigeant les utilisateurs afin qu'ils autorisent l'accès à leurs portefeuilles Web3.

L'escroc a convaincu l'utilisateur qu'il pouvait gagner de l'argent sur le site si l'utilisateur connectait son portefeuille.

Deuxième étude de cas de fraude : modification malveillante des autorisations

Cette tactique de fraude se produit souvent lors du rechargement de la blockchain TRC. Les escrocs exploitent cette mentalité qui consiste à être « avide de bonnes affaires » et incitent les utilisateurs à acheter du carburant ou des cartes-cadeaux à bas prix. Ils peuvent également utiliser des plateformes captcha pour effectuer le rechargement. Lorsque les utilisateurs cliquent sur le lien fourni, les escrocs peuvent invoquer un code pour modifier malicieusement les autorisations, obtenir les signatures des mots de passe des utilisateurs et prendre ainsi le contrôle de l'adresse du portefeuille.

Examen des tactiques frauduleuses :

Étape 1 : Les escrocs utilisent des méthodes d'incitation pour pousser les utilisateurs à cliquer sur des liens tiers, à rediriger depuis la saisie de la recharge vers le portefeuille et à utiliser un code malveillant pour remplir l'adresse du contrat pour le jeton.

Étape 2 : Des avertissements concernant les effets et les risques liés à la modification des autorisations seront diffusés lors du transfert. Si l'utilisateur continue, cela entraîne une modification malveillante des autorisations. Les tentatives de transfert ultérieures afficheront des messages d'erreur incorrects, indiquant en réalité une perte de contrôle de l'adresse.

Troisième étude de cas de fraude : exploitation d'adresses similaires

Examen des tactiques frauduleuses :

Utilisation d'un générateur d'adresses pour créer des adresses qui ressemblent à celle de l'utilisateur et le tromper en lui faisant copier la mauvaise adresse, avec pour conséquence la perte de ses actifs.

Quatrième étude de cas de fraude : divulgations des phrases mnémotechniques/clés privées

Examen des tactiques frauduleuses :

Les escrocs incitent les utilisateurs à partager leur écran sous prétexte de les aider à réaliser des investissements, des transactions à bas prix ou des opérations privées en cryptomonnaies.

Ils demandent aux utilisateurs de créer des portefeuilles, ce qui entraîne la divulgation de phrases mnémoniques/de clés privées, le vol de portefeuilles et la perte d'actifs.

Cinquième étude de cas de fraude : fraudes par portefeuille blockchain multisignature

Le mécanisme multisignature est une mesure de sécurité de plus en plus populaire et utilisée. Dans ce système, un portefeuille comme TRON peut être contrôlé par plusieurs utilisateurs, nécessitant plusieurs signatures pour effectuer une transaction. Cela peut être comparé à un coffre-fort dont l’ouverture nécessiterait plusieurs clés et la coopération de tous leurs détenteurs.

Examen des tactiques frauduleuses :

Tactique 1 : Les fraudeurs partagent des clés privées ou des phrases de chiffrement de portefeuilles avec des actifs, en indiquant qu'ils n'ont pas assez de TRX pour les frais de transaction et qu'ils ont besoin d'aide. Les utilisateurs envoient des TRX comme frais de transaction dans le portefeuille, mais découvrent qu'ils ne peuvent pas transférer les actifs du portefeuille.

Tactique 2 : Les fraudeurs obtiennent les clés privées des utilisateurs ou les phrases de chiffrement et modifient le mécanisme de signature sans autorisation. Lorsque les utilisateurs tentent de transférer des actifs, ils réalisent que le portefeuille nécessite plusieurs signatures et que les arnaqueurs sont capables de transférer les actifs.

En savoir plus sur les fraudes à plusieurs signatures du portefeuille TRON ici.